Ivanti DSM Autopilot - Remote Grundinstallation

Die Grundinstallation von Windows Computern funktioniert per Ivanti DSM vollautomatisch per PXE, unattended Windows Setup und der nach der Betriebssysteminstallation automatisch laufenden

Installationen von Treibern, Applikationen und Patches. Am Ende meldet sich der Benutzer an und - nun ja - benutzt den neu installierten Arbeitsplatz.

Alles ganz einfach, funktioniert so aber nur innerhalb des eigenen Netzwerks.

PXE braucht eine LAN-Verbindung und auch die Erstanmeldung des Benutzers erfordert den Zugriff auf einen Domain Controller.

Kein Problem wenn alle Benutzer mindestens gelegentlich mal an einem Standort sind, da ihr Gerät in Empfang nehmen können und sich auch erstmalig anmelden.

Was aber wenn Benutzer dauerhaft im Home Office oder an kleinen Standorten ohne Anbindung an das Firmennetz arbeiten? Oder wenn der Zugang zu den Standorten nicht möglich ist - siehe Corona

Lockdown.

Microsofts Lösung heißt Autopilot.

Was geht?

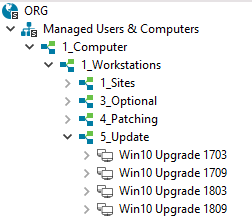

Vor und nach dem Windows 10 Inplace Upgrade

Steuerung per Ivanti DSM 7

Vor dem Windows 10 Feature Update sind ein paar Vorbereitungen zu erledigen und auch danach sollte geprüft und nachgearbeitet werden. Aktivierung / Deaktivierung der Verschlüsselung? Deinstallation und Reinstallation von Komponenten, die nicht "upgradebar" sind? Alles, was anfällt, sollte einfach und flexibel ausgeführt werden und zwar auf allen Windows 10 Editionen.

Mit Ivanti DSM haben wir ein leistungsfähiges Werkzeug, mit dessen Hilfe wir die anfallenden Jobs automatisieren können, aber auch hier steckt der Teufel im Detail.

Troubleshooting: the Case of the missing Link

Mark Russinovich erklärt in seinen "the case of the..."-Blogposts unter anderem die IT-Probleme seiner Mutter, ich erkläre meine bzw. die Probleme meiner Kunden rund um Windows und Ivanti DSM (ehemals HEAT DSM, Frontrange DSM, enteo, NetInstall).

Es war einmal...

… ein DSM-Paket, das eine Verknüpfung auf dem Benutzer-Desktop anlegt.

Man sollte meinen, dass es kaum einfacher geht aber auch einfaches kann schiefgehen.

"Die Verknüpfung wird nicht bei allen Benutzern angelegt, z.B. nicht bei Benutzer 1"

OK, also mal sehen.

Schritt 1: offensichtliche Gründe

WannaCry? Not really!

Wie schützen Sie sich gegen Schadsoftware?

WannaCry ist ein spektakulärer aber bei weitem nicht der einzige Schädling, mit dem wir es heute zu tun haben.

Nach einem Ransomware-Befall hilft die Neuinstallation der betroffenen Arbeitsplätze und die Wiederherstellung der verlorenen Daten aus einem aktuellen Backup.

Kein Spaß aber immerhin hat man das akute Problem danach beseitigt.

Noch unerfreulicher wäre der Abfluss oder die unbemerkte Veränderung vertraulicher Daten über einen längeren Zeitraum - ohne dass sie dies auch nur bemerken.

4 Maßnahmen, mit denen Sie Ihren Schutz drastisch verbessern können:

LogShark @ DSM 7

Jetzt schon?

Ja, es sind kaum 3 Jahre vergangen und schon kommt das erste Update zum Thema LogShark. Logshark selbst, d.h. das Java-Programm hat sich nicht geändert, angepasst habe ich lediglich das "Drumherum", d.h den Powershell-Wrapper und die Konfiguration. Und fertig ist die Version 0.2.

Funktioniert das jetzt endlich alles?

NEIN, aber das wenige funktioniert jetzt schon ein bisschen besser.

Und bei gleichbleibendem Entwicklungstempo ist immerhin bereits in wenigen hundert Jahren mit einem fast perfekten Tool zu rechnen. Also "stay tuned"...

Aber jetzt zu etwas ganz Anderem, nämlich zum Wesentlichen.

Automatisierung von DSM 7

DSM-Konsole

FrontRange DSM 7 wird üblicherweise interaktiv über die DSM-Konsole (DSMC) bedient, d.h. Computer, Benutzer, Pakete, Policies usw. werden über die DSMC angezeigt und konfiguriert. Als Ergänzung kann DSM Web eingesetzt werden, insbesondere um sich einen Überblick über laufende Rollouts zu verschaffen.

GPOs konsolidieren

GPOs

Microsofts Group Policies sind eine feine Sache. Tausende Computer- und Benutzereinstellungen, die von zentraler Stelle aus für alle Clients konfiguriert werden können. Nachdem im Regelfall nicht alle Computer bzw. Benutzer die gleichen Einstellungen bekommen sollen, müssen unterschiedliche Sätze von Einstellungen in jeweils ein Group Policy Objekt gepackt werden. Die GPOs werden dann auf unterschiedliche OUs verlinkt.

Oft haben wir es nicht mit der grünen Wiese zu tun, d.h. die Policies werden nicht komplett neu erstellt sondern müssen im Wesentlichen neu strukturiert und konsolidiert werden. Dazu müssen bereits vorhandene GPOs u.a. zusammengefasst werden.

Logdateien übersichtlich anzeigen

Logs

Beim Troubleshooting von Betriebssystem und Applikationen ist oft ein Blick in die Logs hilfreich. Das gilt auch wenn man genau nachvollziehen möchte, welche Komponente wann was macht oder nicht macht. Unter Windows gibt es dafür zum einen die Event Logs, zum anderen aber auch Logdateien, also einfache Textdateien in die zeilenweise geschrieben wird.

Mehr noch als die Event Logs dienen die Logdateien oft einer sehr detaillierten Dokumentation des Ablaufs.

Beispiele:

- IIS-Logs

- MSI-Logs

- MS Config Manager Server- und Client-Logs

- FrontRange DSM / enteo / NetInstall Server- und Client-Logs

Die Logs können im Regelfall einfach in einem Editor wie dem Windows Notepad geöffnet und durchsucht werden. Das funktioniert allerdings nur dann gut wenn man gezielt ein bestimmtes Log analysieren möchte.